在今年10月非常幸运的用到过一次和利时LK系列中的一款PLC,LK系列PLC硬件形态如下图。

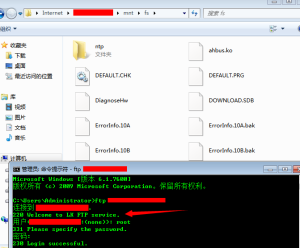

同时LK系列PLC的底板还配备了以太网等接口。在拿到PLC后迫不及待的将各模块组装上电,第一时间习惯性的扫描了PLC出厂默认都开放了那些端口,这里便发现PLC开放的ftp和telnet,ftp可以匿名访问。

而root的密码也为空,可以使用telnet直接登录系统,根据对FTP的banner通过在Shodan、Zoomeye的查找还发现了有直接暴露在互联网上的和利时该系列PLC,同时还根据搜索到的IP验证了该出厂设置的通用性。

设备同时开放了如telnet,ftp外加上系统默认空口令,无疑是给设备的安全性打了一个大大的叹号,不管是厂商有意为之还是无意而为,这个对用户和厂商的应用程序、架构的安全性和保密性,都会受到直接的影响,如我们除了知道该系列PLC内部程序基于Linux平台开发,硬件使用了基于arm的intel xscale的Soc,根据CPU的型号不同,主频从266-533mhz不等,而在厂商自身程序的实现上依赖了3S Codesys的开发平台,如网络通信部分等,当然这一点也可以从PLC的编程配置工具PowerPro上看出。正因为对Codesys的引入一样也增加了来自于第三方的风险。

从一些”事件”看攻击面

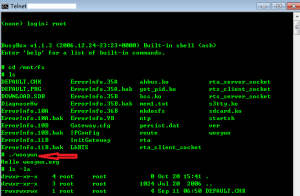

在今年上半年SANS发现有海康威视的DVR用于比特币挖矿和随后而来的lightaidra蠕虫同样感染了非常多海康的DVR,导致大量的DVR成为了可以发起DDOS的肉鸡,究其原因也只是因为DVR它存在一个普遍的默认用户(root)密码12345,随着工业的信息化,传感器,智能设备,在互联网的暴露数量势必会越来越多,而像西门子这类的工业巨头S7系列PLC在互联的暴露数量也高达4000多,其此类型的PLC如果在互联网暴露的有较高的数量级,那么PLC设备又何尝不能拿来做DDOS攻击和挖矿呢?事实上在测试中交叉编译了一些程序均能正常运行,如下图: