概述

欧姆龙是来自日本的知名电子和自控设备制造商,其中小型PLC在国内市场有较高的市场占有量,有CJ、CM等系列,PLC可以支持Fins,Host link等协议进行通信。

关于扫描识别

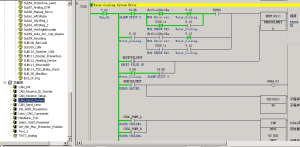

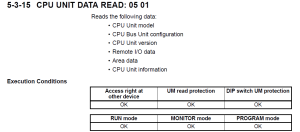

支持以太网的欧姆龙PLC CPU、以太网通信模块根据型号的不同,一般都会支持fins协议,一些模块也会支持EtherNet/IP协议,Omron fins协议使用TCP/UDP的9600端口进行通信,fins协议封装在TCP/UDP上进行通信,需要注意的是TCP模式下组包和UDP模式下在头部上有所差异。具体协议包的构造可以参考欧姆龙官方的协议文档。如下图可以使用fins命令中0501命令去请求PLC当前CPU的信息:

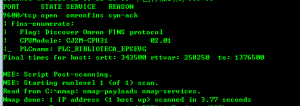

实现的基于NMAP的nse插件如下图:

扫描情况简介

针对欧姆龙fins协议的第一次扫描探测完成于1月30号,探测范围为全网IPv4地址,首轮发现有923套欧姆龙各种型号的PLC接入了公网。

全网扫描统计 Top20(2015/1/30)

美国 229 意大利 131 西班牙 118 法国 86 荷兰 74 加拿大 53 台湾 31 比利时 24 英国 21 挪威 14 匈牙利 12 日本 11 丹麦 10 瑞典 9 波兰 8 俄罗斯 8 德国 7 捷克 7 中国 6 爱沙尼亚 5

后记

1、欧姆龙作为日本领先的自控设备生产企业,而从得到的数据来看日本暴露的数量都不算太多,不知道这背后是不是还有其他深层次的原因?

2、还有一点值得提的是此类型PLC通讯端口一旦暴露在公网就意味是可以通过协议、软件等直接操作该PLC的所有功能(如果他没有设置等级存取密码),如果PLC需要跨地域进行远程通讯,在配置路由的端口映射时,建议同时还是给PLC设置权限密码,或者在防火墙添加可信的基于源地址的过滤,用来消减暴露在互联网的安全风险。

3、本博客用于进行工控设备安全风险态势统计和研究的扫描器目前已经设置了DNS反解标注(Reverse DNS record),使用域名为icsresearch1.plcscan.org,欢迎继续关注之后的更多工控设备统计报告或来信与我交流。